サイバー攻撃とは?種類や手口、被害事例、対策を解説

2025-05-29

サイバー攻撃による脅威が深刻化するなか、中小企業にも被害が拡大しています。企業がサイバー攻撃を防ぎ情報資産の安全性を維持するには、脅威の種類や手口を理解することが重要です。本記事では、サイバー攻撃の動向やリスク、種類と具体的な手口、被害事例、サイバー攻撃を防ぐための対策について紹介します。

サイバー攻撃とは

サイバー攻撃とは、ネットワークやPC、アプリケーションなどの脆弱性を狙い、金銭や機密情報の窃取、システム停止、データ改ざんなどを目的とした悪意のある行為です。

近年では、スマートフォンやIoT(モノのインターネット)、クラウドサービスの利用増加に伴い、社会経済活動のデジタル依存が進んでいます。その結果、攻撃対象は個人から企業、政府組織まで広がり、不特定多数へのばらまき型攻撃や特定組織を狙った標的型攻撃が見られるなど、手口は年々巧妙化しています。

2000年代初頭、サイバー攻撃は自己顕示欲や嫌がらせを目的とした「愉快犯」が主流でした。しかし、現在では組織的な犯罪グループによる金銭目的の攻撃や、国家による戦略的な関与が疑われるなど、目的が大きく変化しています。脅威が悪質化しており、被害も深刻になっているのが現状です。

さらにはAI技術の発展に伴い、新たな脅威として「生成AIを使ったビジネスメール詐欺」が見られるようになりました。これは悪意のある第三者が、取引先などの従業員になりすましてメールを送信し、偽の銀行口座に金銭を振り込ませる攻撃手段です。大量のメール作成に、生成AIが悪用されています。

AI技術の成熟によって生成AIがサイバー攻撃に悪用され、今後このようなビジネスメール詐欺が急増する恐れがあると考えられます。

近年におけるサイバー攻撃の情勢

近年、サイバー攻撃による脅威は増加しています。総務省の「令和6年版 情報通信白書」によると、国立研究開発法人情報通信研究機構(NICT)におけるサイバー攻撃関連の通信数は拡大傾向です。

サイバー攻撃関連の通信数の推移を見ると、2015年の約632億パケットに対し、2023年は約6,197億パケットと約9.8倍で過去最高の観測数となっています。とくに、WebカメラやルーターなどのIoT機器を狙ったサイバー攻撃関連の通信が多く見られ、3割以上を占めたといいます。

中小企業も攻撃の対象に

昨今、大企業だけでなく中小企業もサイバー攻撃の対象となっています。

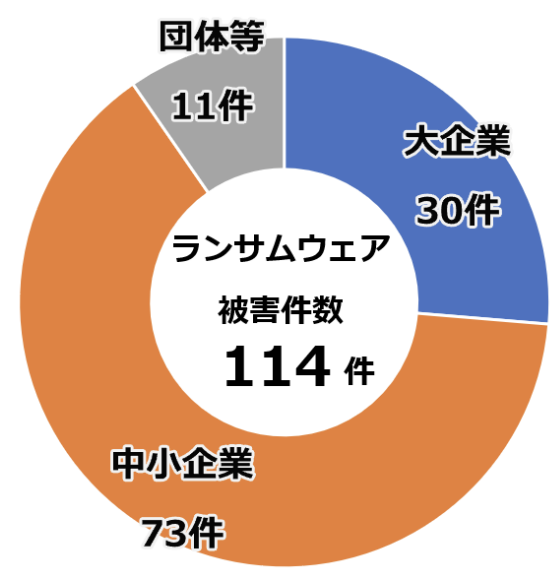

警察庁の資料では、2024年上半期におけるランサムウェアと呼ばれるマルウェアによる被害は、大企業が30件、中小企業が73件となり、中小企業の被害件数は大企業の2倍以上であることが報告されました。

また、ランサムウェア被害件数に関して、2024年と2023年の件数を組織規模別で比較すると、2024年では被害件数が減少しているものの、中小企業では被害件数が37%も増加したと2025年の警察庁による資料で報告されています※。

十分なセキュリティ対策を行っている大企業に対し、中小企業はセキュリティ対策が比較的脆弱なケースが多く、攻撃者の標的になりやすいと考えられます。また、攻撃者は中小企業を踏み台として利用し、本来の攻撃対象である大企業へ攻撃を仕掛ける可能性があり、これはサプライチェーン攻撃と呼ばれています。

サイバー攻撃による企業のリスク

企業がサイバー攻撃を受けて被害が発生した場合、顧客からの信頼低下、損害賠償の発生、事業継続などの危機に直面するリスクがあります。

具体的には、顧客や取引先からの信頼が大きく損なわれ、受注の停止や取引の解消につながると考えられます。また、情報漏えいや業務停止に伴う損害賠償金の支払い、システム復旧のための費用負担など、金銭的被害が発生することもあるでしょう。

さらに、重要なデータの破壊やシステムの停止により、業務の遂行が困難になるケースも想定されます。最悪の場合、事業の継続自体が危ぶまれる事態に発展するリスクも否定できません。

このような被害は、企業規模にかかわらず中小企業にも発生する可能性がある点に注意が必要です。そこで、各企業はサイバーセキュリティ対策を事業活動に必要な投資と位置付け、サイバー攻撃の手口を理解し、適切な対策を社内で進めることが重要だといえます。

サイバー攻撃による脅威の種類と攻撃手口、被害事例

ここでは、サイバー攻撃による脅威の種類6つと攻撃手口、被害事例について解説します。

| 脅威の種類 | 概要 | 攻撃手口 |

|---|---|---|

| ランサムウェア | マルウェアの一種で、PCやサーバーのデータを暗号化し、復元と引き換えに金銭を要求する |

|

| ファイルレスマルウェア | Windowsなどの正規ツールなどを悪用してPCに侵入・駐在し、実行ファイルを残さず攻撃を仕掛けるマルウェア |

|

| 標的型攻撃 | 機密情報の窃取や業務妨害を目的に、企業や政府団体など特定の組織を狙う攻撃 |

|

| サプライチェーン攻撃 | 大企業を標的とした攻撃者が、サプライチェーンを悪用し、セキュリティ対策の薄い中小企業を足掛かりに行う攻撃 |

|

| 分散型サービス妨害攻撃(DDoS攻撃) | 企業のWebサイトやサーバーに大量の通信を行い、サービスの継続を妨害するサイバー攻撃 |

|

| フィッシング | フィッシングメールなどを用い不正取得したID・パスワードを利用して、クラウドサービスや社内システムなどに不正ログインし、アカウントを乗っ取り個人情報を窃取する攻撃 |

|

ランサムウェア

ランサムウェアは、PCやサーバーのデータを暗号化し、復元と引き換えに金銭を要求するマルウェアの一種です。ランサムウェアという名称は、英語の「ransom(身代金)」と「software(ソフトウェア)」を組み合わせて作られた単語です。

PCやサーバーがランサムウェアに感染すると、データが不正に暗号化されて業務継続が困難になるだけでなく、「金銭を支払わなければ機密情報を公開する」、または「取引先に知らせる」などと脅迫されることがあります。

攻撃手口は、OSやアプリケーション、VPNの脆弱性を狙って侵入するネットワーク経由だけでなく、ビジネスメールの添付ファイルや本文内の不正なリンクを開くことで感染することもあります。

被害事例

2024年、ある医療機関がサイバー攻撃を受け、電子カルテを含む院内システムがランサムウェアに感染し、すべてのカルテが閲覧不可となる被害が発生しました。

その医療機関は、情報漏洩が一部発生した事態や専門家の調査により指摘された項目を公開し、関係者に謝罪するとともに、再発防止に向けて国のガイドラインを遵守したセキュリティ対策の強化を進め、新たな機器導入のための投資も行いましたが、その費用は大きな負担となりました。

ファイルレスマルウェア

ファイルレスマルウェアは、Windowsの正規ツールなどを悪用してPCに侵入・駐在し、攻撃を仕掛けます。実行ファイルを残さない特殊な仕組みのため、「ファイルレス」と呼ばれています。また、攻撃時にWindowsの正規ツールを利用するため、ウイルス対策ソフトからも異常が検知されにくいのが特徴です。

ファイルレスマルウェアの代表例の一つに、Emotet(エモテット)があります。攻撃手口はメールに添付された不正ファイルや本文内のリンクで、うっかり開くと感染してしまいます。過去に取引のあった会社や人物になりすまし、実際に送信したメールを引用して送付するなど、巧妙な手口が用いられます。その他、不正広告にアクセスしても感染することがあるため、クリックしないよう注意が必要です。

被害事例

2019年、あるインフラ企業の社員が使用するPCがEmotetに感染し、数千件のメールアドレスやメール本文が外部に流出した可能性が公表されました。Emotetに感染したPCでは個人情報を含むデータファイルが作成・暗号化され、外部と通信した形跡も発見されています。同社は関係者に謝罪するとともに、再発防止策の徹底を表明しました。

標的型攻撃

標的型攻撃は、機密情報の窃取や業務妨害を目的に、企業や政府団体など特定の組織を狙うサイバー攻撃です。

メールの添付ファイルや本文に記載されたリンクを開いたり、クラウドサービスやVPNなどの脆弱性が悪用されて不正アクセスが行われたりすることで、PCがウイルスに感染します。また、あらかじめ不正取得した認証情報を使って社内システムへ侵入するケースも見られます。

被害事例

2023年、ある研究機関は、VPN機器の脆弱性を狙った不正アクセスが複数回発生し、一部の個人情報や外部機関との共同の業務内容が漏洩したことを発表しました。社内調査によると、未知のマルウェアがサーバーに侵入し、社内のアカウント情報を窃取した状況を明らかにしています。インシデント発生後、関係者へ謝罪し、内部通信ログのモニタリング強化や体制整備などを行いました。

サプライチェーン攻撃

サプライチェーン攻撃とは、大企業を標的とした攻撃者が企業間のつながりであるサプライチェーンを悪用し、セキュリティ対策の薄い中小企業を足掛かりに行う攻撃です。

大企業はセキュリティ対策が進んでいますが、中小企業では十分な投資が行えないケースも見られます。中小企業のセキュリティが脆弱な部分を狙って悪意のある第三者が攻撃を仕掛け、そこから大企業を狙う手口です。

具体的には、上記のランサムウェアを子会社や海外支社に感染させ、システムを停止させて取引先の大企業の事業活動に影響を及ぼす攻撃が挙げられます。

被害事例

ある製造業のサプライヤーは、ランサムウェアによって工場のサーバーを停止させられ、データが暗号化されました。データの復元と引き換えに身代金が要求されるなか、工場の稼働が停止し製造を行えない事態へと発展。その結果、取引先の大企業へ納入が行えず、すべての関連工場が活動を停止し、数百億円もの被害金額が発生しました。

分散型サービス妨害攻撃(DDoS攻撃)

分散型サービス妨害攻撃は、企業のWebサイトやサーバーに大量の通信を集中させ、サービスの継続を妨害するサイバー攻撃です。DDoS(Distributed Denial of Service/ディードス)攻撃とも呼ばれます。

複数のPCを乗っ取って踏み台にして、世界中のさまざまな場所から大量にアクセスする手口のため、攻撃者の特定が困難です。

DDoS攻撃が行われる目的として、金銭の要求や政府への脅迫・抗議、営業妨害、嫌がらせなどが挙げられます。

被害事例

2024年、ある大手企業がサイバー攻撃を受け、多くのユーザーを抱えるタッチ決済サービスと関連サービスへのチャージやアクセスが、一時的にできないなどの障害が発生しました。公式には発表されていないものの、大量のアクセスによるDDoS攻撃が原因と見られています。

フィッシング

フィッシングは、フィッシングメールなどを用い不正に取得したID・パスワードを利用して、クラウドサービスや社内システムなどに不正ログインし、アカウントを乗っ取り個人情報や金銭などを窃取する行為です。

攻撃手口には、攻撃メールを送ってフィッシングサイトに誘導し、認証情報を入力させて盗む方法や、ダークウェブで入手したID・パスワードを不正利用する方法などがあります。

被害事例

2024年、ある大手メディア企業がランサムウェア攻撃の被害に遭い、サーバーにアクセスできない事態が発生しました。調査によると、フィッシングなどの攻撃によって社内のアカウント情報が盗まれたことが原因と考えられています。悪意のある第三者が不正に取得したアカウントを用いて社内ネットワークに侵入したことで、ランサムウェアに感染したと報告されました。

サイバー攻撃を防ぐための対策

続いて、サイバー攻撃を防ぎ、企業を守るための具体的な対策を紹介します。

最新のセキュリティパッチを適用する

OSやソフトウェアの脆弱性を解消するために、ベンダーから提供される最新のセキュリティパッチを適用することが重要です。更新を忘れると、脆弱性を狙ったサイバー攻撃を受ける可能性が高まるため注意が必要です。そこで、アップデート情報をチェックして配布時には必ず実行しましょう。

とくに、Windows 10 は2025年10月14日にサポートが終了し、セキュリティ更新プログラムの無償提供が停止される予定です。そこで、10に比べてセキュリティが強化されているWindows 11 への移行が推奨されています。Windows 10 のサポート終了や11の特徴については、以下の記事も合わせてご覧ください。

不審なメール・本文のリンクをクリックしない

不審なメール・本文のリンクをクリックしないことが大切です。一見すると取引先からのメールに見える場合でも、添付ファイルを安易に開封しないよう留意しましょう。

不正なプログラムが仕込まれた添付ファイルを開いて操作したり、本文中のリンクをクリックして悪意のあるWebサイトを閲覧したりすると、マルウェアがダウンロードされてPCやネットワーク全体が感染するケースも見られます。

開封前に、メールアドレスの文字列に怪しい点はないか、普段やり取りのない相手から急にメールが来るなど不自然な点はないか、注意する必要があります。

ID・パスワードの管理を徹底し、多要素認証を導入する

社内で使用している社内システムやアプリケーションなどに入力するID・パスワードを適切に管理し、多要素認証を導入することも一つの方法です。

不正ログインを防ぐために、長いパスフレーズを設定し、使い回さないようにしましょう。パスフレーズとは、長い文章のことです。単語ではなく文章にすることで、本人にとって覚えやすく、長めにすることで第三者から推察されにくくなると期待できます。

また、パスワードや生体情報、PINコードなど、2つ以上の要素を組み合わせてログインする多要素認証の導入も効果的な手段です。万が一パスワードが漏えいした場合でも、悪意のある第三者からのアクセス防止につながるでしょう。

ネットワークセキュリティ対策を実施する

ネットワークからのマルウェア侵入を防御するために、ネットワークセキュリティ対策の実施も必要です。

例えば、社内ネットワークのルーターなどファイアウォール機能付きの機器については、初期設定のまま使用せず、パスワードの変更や不要な機能の無効化など、設定を見直すことで、不正アクセスのリスク低減が期待できます。また、ネットワーク監視ソフトにはネットワーク全体をリアルタイムで監視する役割があり、導入することで不審な動きを検出しやすくなるでしょう。

加えて、VPNなど接続機器のファームウェアを定期的にアップデートすることも重要です。脆弱性を放置するとサイバー攻撃の侵入経路になり得るため、最新の状態を維持するよう徹底した管理を実施しましょう。

エンドポイントのセキュリティ対策を行う

業務で使用するPCやタブレット、スマートフォン、サーバーなど、エンドポイント(端末)のセキュリティ対策を講じるのも重要な施策の一つです。

従来、PCなどの端末は組織内のネットワークに接続されていたため、上記のネットワーク対策を行ってマルウェアの侵入を防ぐだけで、多くの脅威を遮断できました。しかし、リモートワークの普及やクラウドサービスへのアクセスが増えたことで、端末がネットワークの外部に出てしまい、危険にさらされる事態となっています。そこで、侵入されることを想定した、より強固な対策が求められています。

端末を保護する具体的な方法として、データの暗号化やローカル保存された情報の定期的なバックアップ、不審なふるまいを検知した際の端末の隔離などの対策が挙げられます。

しかし、従来の検知型セキュリティでは防ぎきれない、前述のファイルレスマルウェアなどの高度な脅威が増加しているため、不審なふるまいを検知する対策に加え、そもそもマルウェアに感染させない予防的な仕組みの導入も検討する必要があります。例えば、あらかじめ強固なセキュリティ対策が施された法人向けPCを導入することで、侵入経路を防御しながら万が一の侵入に備え重要なデータを保護できるでしょう。

セキュリティルールを策定し、従業員教育を行う

情報セキュリティを取り扱うためのルールを策定することは依然として重要ですが、最近では、生成AIの登場により従来型の教育アプローチだけでは不十分な可能性が生じています。

とくに、生成AIを活用した高度な攻撃は人間の目では見分けが困難です。「怪しいメールを見分ける」といった単純な従業員教育だけでは対応できないと考えられます。

従業員教育においては、脅威の種類や特徴を知識として定期的に共有してセキュリティ意識を底上げしつつ、「不審に思ったらすぐに報告する」などの具体的な行動指針や、インシデント発生時の対応体制を明確にすることが大切といえるでしょう。

HP Wolf Security

日本HPが提供する「HP Wolf Security」は、包括的なエンドポイントセキュリティソリューションです。法人向けPCには、標準機能として「HP Wolf Security for Business」が実装されています。これは、マルウェアの駆除に加え、PC内の独立した仮想マシン内にウイルスやマルウェアを隔離し、封じ込めまでできる次世代アンチウイルスです。すべての企業・組織は、無償で利用でき、OSの上・中・下の各層を保護します。

- OSの上…ディスプレイ、Webカメラ、指紋センサーなど、PCの外部システム

- OSの中…Windows 10 / Windows 11 、ウイルス対策ソフト、Officeソフト、PDFなど

- OSの下…プロセッサー、メモリ、SSD、BIOS/UEFI、TPMなど

例えば、OSの下では、「HP Sure Start」と呼ばれる、HPが独自に開発したBIOS(バイオス)の自己回復機能が動作する点が特徴です。BIOSはPCの電源が入った際に最初に動作し、OSを起動させるプログラムを指します。

一般的に、OSがマルウェアに感染すると、機密情報を盗み取られるなどの被害が発生する可能性があります。近年ではサイバー攻撃が高度化しており、BIOSにマルウェアなどを常駐させることで、OSをクリーンインストールしても、BIOSが立ち上がるたびに再感染する攻撃が増加しています。しかし、「HP Sure Start」が実装されていれば、BIOSの改ざんなどを検知し、正しい状態に書き換えて、正常な状態に復旧することが可能です。

さらに、有償版の「HP Wolf Pro Security」を導入することで、隔離機能の拡張性をさらに高められます。脅威の侵入経路のおよそ9割を占める、業務で利用するOfficeドキュメントやPDF、USBファイル、ダウンロードおよびメールの添付ファイルの操作において、従来の検知型セキュリティでは防ぎきれないファイルレスマルウェアやその他の脅威を、確実に隔離して本体PCに影響を与えません。とくに、IT管理者のリソースが少ない企業や組織におすすめの機能です。

詳しくは、以下のリンクをぜひご覧ください。

まとめ

近年、サイバー攻撃は個人や企業、政府機関にとって深刻な脅威となっています。とくに、ランサムウェアや標的型攻撃、フィッシングなどの手口が巧妙化し、攻撃対象も大企業のみならず中小企業へと拡大しています。中小企業はセキュリティ対策が十分でない場合が多く、サプライチェーン攻撃の踏み台として利用されるリスクも指摘されています。サイバー攻撃による被害は金銭的損失だけでなく、企業の信頼低下や事業継続の危機をもたらすため、早急な対策が重要です。

日本HPは、包括的なエンドポイントセキュリティソリューション「HP Wolf Security」を提供し、脅威の隔離や封じ込めを行います。また、サイバー攻撃だけではなく、PCの紛失や盗難リスクなど物理的なリスクの備えとして、遠隔からPCのデータを保護するMDM(Mobile Device Management)の重要性も高まっています。しかし、これまでのMDMには、通信状況やPCの状態によっては操作ができないなどの課題がありました。

日本HPによる「HP Protect and Trace with Wolf Connect」は、PCがオフラインや電源オフでも遠隔からデータを確実に消去し、機密情報の漏洩を防止するMDMソリューションです。強力な操作ロックで第三者に解除させず、紛失・盗難されたPCの現在地をリアルタイムで探索し、海外80カ国以上で使用可能です。

「HP Wolf Security」や「HP Protect and Trace with Wolf Connect」の詳細については、以下のリンクからぜひご覧ください。

HPは、ビジネスに Windows 11 Pro をお勧めします。

Windows 11 は、AIを活用するための理想的なプラットフォームを提供し、作業の迅速化や創造性の向上をサポートします。ユーザーは、 Windows 11 のCopilotや様々な機能を活用することで、アプリケーションやドキュメントを横断してワークフローを効率化し、生産性を高めることができます。

組織において Windows 11 を導入することで、セキュリティが強化され、生産性とコラボレーションが向上し、より直感的でパーソナライズされた体験が可能になります。セキュリティインシデントの削減、ワークフローとコラボレーションの加速、セキュリティチームとITチームの生産性向上などが期待できる Windows 11 へのアップグレードは、長期的に経済的な選択です。旧 Windows OSをご利用の場合は、AIの力を活用しビジネスをさらに前進させるために、Windows 11 の導入をご検討ください。

※このコンテンツには日本HPの公式見解を示さないものが一部含まれます。また、日本HPのサポート範囲に含まれない内容や、日本HPが推奨する使い方ではないケースが含まれている可能性があります。

また、コンテンツ中の固有名詞は、一般に各社の商標または登録商標ですが、必ずしも「™」や「®」といった商標表示が付記されていません。

ハイブリッドワークに最適化された、Windows 11 Pro+HP ビジネスPC

ハイブリッドなワークプレイス向けに設計された Windows 11 Pro は、さらに効率的、シームレス、安全に働くために必要なビジネス機能と管理機能があります。HPのビジネスPCに搭載しているHP独自機能は Windows 11 で強化された機能を補完し、利便性と生産性を高めます。

詳細はこちら